Op deze server heb ik een eigen e-mailserver draaien waarop ik verschillende beveiligingsopties uitprobeer.

Deze zijn:

DNSSEC op het domein

DNSSEC voorkomt DNS-vervalsing, zodat aanvallers geen e-mailverkeer kunnen onderscheppen of misleiden. De domeineigenaar kan DNSSEC zelf inschakelen bij de domeinregistratie.

DNSKEY record: wivd.nl = true

DNSSEC op het e-mailserver domein

DNSSEC garandeert dat DNS-informatie over de e-mailserver authentiek is. Dit moet door de e-mailprovider worden ingeschakeld bij de domeinregistratie.

DNSKEY record: mx.wivd.nl = true

SPF op het domein

SPF voorkomt dat aanvallers e-mails kunnen versturen namens jouw domein. Je geeft zelf aan welke mailservers e-mails mogen versturen via een TXT-record.

De SPF Policy moet voldoende strikt zijn. Correcte waarden zijn: ~all (softfail) of -all (hardfail).

SPF record (txt): wivd.nl

v=spf1 a mx ip4:37.27.187.205 include:spf.protection.outlook.com ip6:2a01:4f9:c012:fea4::1 -all

DMARC op het domein

DMARC bepaalt hoe ontvangende servers moeten omgaan met e-mails die niet voldoen aan SPF of DKIM. Dit wordt ingesteld via een TXT-record.

De SPF Policy moet voldoende strikt zijn. Correcte waarden zijn: p=quarantine of p=reject.

DMARC (txt): _dmarc.wivd.nl

v=DMARC1; p=quarantine; rf=afrf; rua=mailto:dmarc@wivd.nl

DKIM op domein en e-mailserver

DKIM voegt een digitale handtekening toe aan e-mails, die via een TXT-record kan worden geverifieerd om manipulatie te detecteren.

DKIM record (txt): dkim123._domainkey.wivd.nl

v=DKIM1; h=sha256; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2uSPQ4rRjT/Q89E+qcj0Idnx0qUgFum3sx4uZYd1/Bllj9POQOQhr/0oQdriuuCqHRfQkkUvh/WVF0UUjVwtIqkYtSI7Vvxkh2Gj/f3eXb/S4dwNkpRMQ9N2IzAOuhBSHBGNS3AcQg9/d+HVVWlcsQ8DfSkLiDEQ4B5o2xICfCJ8OB4IYtdPyecehmcgbiY2wwb+TVTrQy9nd3Q8aNHkgLtg8u4VHJpaDDm3Zhf40QYmHaXABpGnyhIEOYbdJgQ2PCenTzkjnH+6cCP18kpnMgU2k+SA5ec8iB7E5ntLXc5C4M4zJWKjUKhDlCChaolbZCeLg04tn34bnLBDRgFFHwIDAQAB

TLS op de e-mailserver

TLS versleutelt e-mailverkeer tussen servers, waardoor gegevens worden beschermd.

DANE op de e-mailserver

DANE zorgt voor gegarandeerde TLS-verbindingen met geldige certificaten, wat man-in-the-middle-aanvallen voorkomt.

TLSA record: _25._tcp.mx.wivd.nl

3 1 1 54c8a18ded34cb9020e354330a18779d05b81395161bb8ba1053e6705ddf7238

MTA-STS op het domein & e-mailserver

MTA-STS dwingt af dat e-mailverkeer alleen via versleutelde verbindingen wordt verstuurd, met een gedefinieerde e-mailserver.

Policy: https://mta-sts.wivd.nl/.well-known/mta-sts.txt

MTA-STS record (txt): _mta-sts.wivd.nl

v=STSv1; id=20250127T000000Z;

SMTP TLS reporting record (txt): _smtp._tls.wivd.nl

v=TLSRPTv1; rua=mailto:dmarc@wivd.nl

NTA7516 (Veilig Mailen) op het domein & e-mailserver

De NTA7516 is een zowel organisatorische als technische richtlijn wat een norm biedt voor het veilig versturen van e-mails met richtlijnen voor versleuteling en authenticatie conform de Nederlandse wet- en regelgeving. Het volgen van de norm garandeert interoperabiliteit tussen organisaties waarbij men zeker is van veilig emailverkeer. Het is mede ontwikkeld als alternatief voor faxverkeer.

NTA7516 record (txt): wivd.nl

v=NTA7516-1;startdate=2023-08;enddate=2029-12;provider=wivd;ntamx=10 mx.wivd.nl

PGP Encryptie

PGP versleuteld het bericht middels een sleutelpaar en creëert zo end-to-end encryptie en digitale handtekeningen waardoor alleen de bedoelde ontvanger (welke de sleutel heeft) het bericht kan openen en digitale handtekeningen kan toevoegen. Toegevoegd op de website:

https://wivd.nl/.well-known/pgp-key.asc

https://wivd.nl/.well-known/pgp-key.txt

standaard WKD locatie (e-mail adres is omgezet naar een WKD hash)

https://wivd.nl/.well-known/openpgpkey/hu/q1ptx8hgyuy6ak8rwbwdkrordyt9um7y

alternative WKD locatie: (e-mail adres is omgezet naar een WKD hash)

https://openpgpkey.wivd.nl/.well-known/openpgpkey/wivd.nl/hu/q1ptx8hgyuy6ak8rwbwdkrordyt9um7y

S/mime Encryptie

S/mime versleuteld het bericht middels certificaten en creëert zo end-to-end encryptie en digitale handtekeningen waardoor alleen de bedoelde ontvanger (welke de sleutel heeft) het bericht kan openen en digitale handtekeningen kan toevoegen.

nog niet toegepast.

Bescherming tegen statelijke actoren

Welke additionele beveiligingsmaatregelen zijn nodig voor bescherming tegen statelijke actoren? Voor e-mailserver bescherming tegen statelijke actoren zijn naast de bovenstaande beveiligingsopties ook de volgende maatregelen nodig:

Server en opslag locatie: buiten de invloedsfeer van andere staten.

Opties: alles alleen versleuteld slaan op externe locaties, minimaal een kopie van alle data in eigen beheer houden.

Onafhankelijke infrastructuur: zorg dragen dat men altijd toegang heeft tot de server/opslag locatie, zodat andere staten niet de toegang kunnen ontzeggen.

Sleutelbeheer: Weten wie de sleutels heeft en beheert.

Bijvoorbeeld Microsoft levert gegarandeerde DANE encryptie, maar gebruikt wereldwijd dezelfde sleutels:

TLSA record (cname) : smtpdane.mx.microsoft

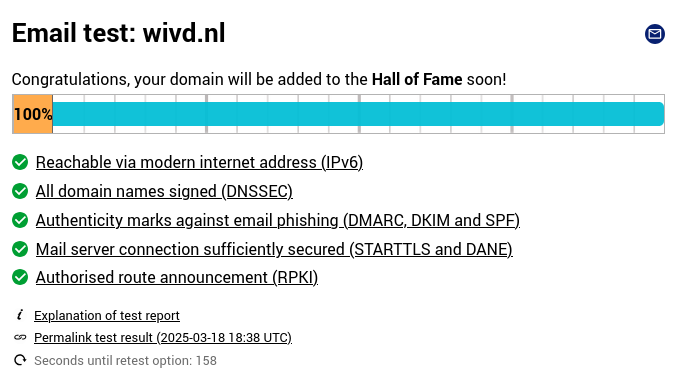

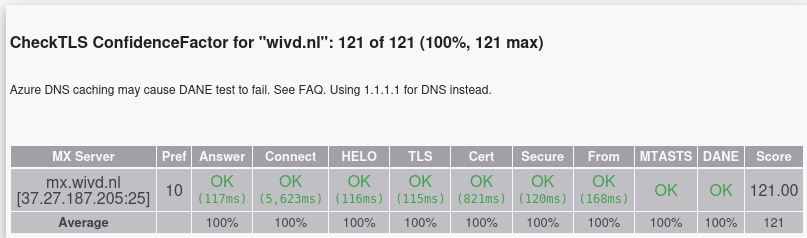

Resultaat

Als dan alles toepast dan kan hier het resultaat checken:

https://checktls.com/TestReceiver

Handleidingen

Hierbij de online handleidingen welk mij geholpen hebben bij het implementeren:

Hosting: https://www.hetzner.com

Postfix & Roundcube: https://www.linuxbabe.com/mail-server/ubuntu-22-04-iredmail-email-server

OpenDKIM: https://www.linuxbabe.com/redhat/set-up-opendkim-centos-8-rhel-8

TLS & DANE: https://www.sidn.nl/nieuws-en-blogs/hands-on-de-implementatie-van-spf-dkim-en-dmarc-voor-postfix

DANE certificaat: https://jarnobaselier.nl/e-mailbeveiligingsprotocollen-dkim-dmarc-en-dane/

PGP Web Key Directory: https://lab.uberspace.de/guide_wkd/

Plus een klein beetje ChatGPT ;-)